Специалисты международного разработчика антивирусного программного обеспечения, эксперта в области киберзащиты - компании ESET - предупредили об обнаружении новой активности группы LuckyMouse.

Как говорится в сообщении пресс-службы компании, в частности,

для инфицирования устройств группа использует набор инструментов SysUpdate. Целями этой вредоносной кампании, получившей название EmissarySoldier, стали государственные и дипломатические учреждения, а также частные компании.

В течение нескольких последних лет государственные учреждения во всем мире столкнулась с рядом значительных вызовов: быстрая цифровизация всех сфер жизни, пандемия COVID-19, которая вызвала массовый переход на удаленный режим работы, кибершпионаж, программы-вымогатели и постоянные атаки на цепи поставок. Однако в течение нескольких последних лет наиболее серьезным испытанием для кибербезопасности государственных организаций являются APT-группы, которые распространяют сверхсложные угрозы.

Одной из таких групп является LuckyMouse, которая стала известной из-за осуществления целенаправленных атак на крупные организации во всем мире. Для инфицирования пользователей злоумышленники компрометируют веб-сайты, которые, вероятно, посещаются жертвами. Кроме этого, LuckyMouse осуществляют сканирование сети для поиска уязвимых серверов, к которым можно получить доступ через Интернет. После компрометации машин киберпреступники разворачивают на них один из своих вредносных инструментов.

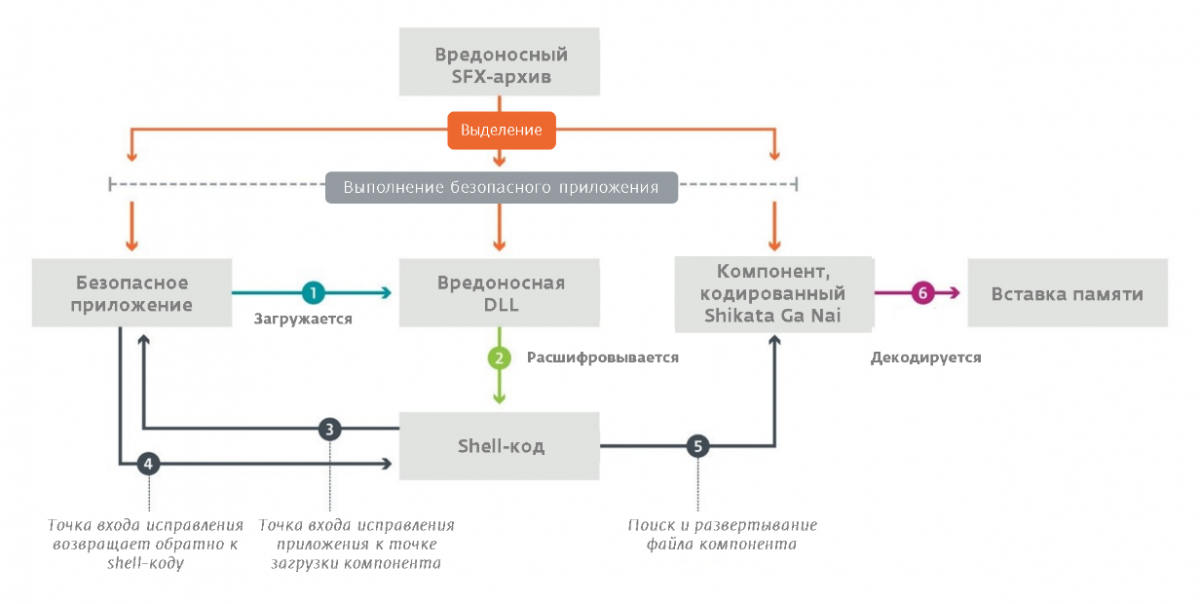

Во время исследования деятельности этих злоумышленников специалисты ESET проанализировали набор инструментов SysUpdate, первые образцы которого были обнаружены еще в 2018 году. С тех пор киберпреступники постоянно совершенствовали свои инструменты и расширяли их функционал. В текущей версии инструментов LuckyMouse используется три компонента: легитимное приложение, которое уязвимо к компрометации DLL, специальная DLL, которая загружает компонент, а также бинарный компонент.

Исследователи ESET также обнаружили, что на некоторых скомпрометированных машинах работал Microsoft SharePoint, к которому можно получить доступ через Интернет. В 2019 и 2020 годах в этой программе было обнаружено несколько уязвимостей удаленного выполнения кода. И хотя доказательств использования этих эксплойтов пока нет, компоненты LuckyMouse разворачивались через те же информационные службы Интернета (IIS), которые обслуживают Microsoft SharePoint.

В связи с опасностью дальнейшего распространения этого вредоносного программного обеспечения необходимо обеспечить защиту серверов, доступ к которым можно получить через Интернет. Кроме этого, для своевременного выявления подозрительных процессов следует использовать EDR-решение.

Более подробная информация о киберугрозах и рисках для государственных учреждений, а также рекомендации для защиты доступны по ссылке.

Как сообщал УНИАН, в Украине ежедневно фиксируется около 300 тысяч новых киберугроз для информационной безопасности. При этом, найти хакеров-злоумышленников крайне сложно, компаниям остается лишь проводить ежеминутные мониторинги на предмет выявления киберугроз с целью их дальнейшей блокировки.

Компания ESET - ведущий разработчик решений в области компьютерной безопасности и эксперт в сфере ИТ-безопасности. Компания была основана в 1992 году в Словакии и на сегодня представлена более чем в 180 странах мира.