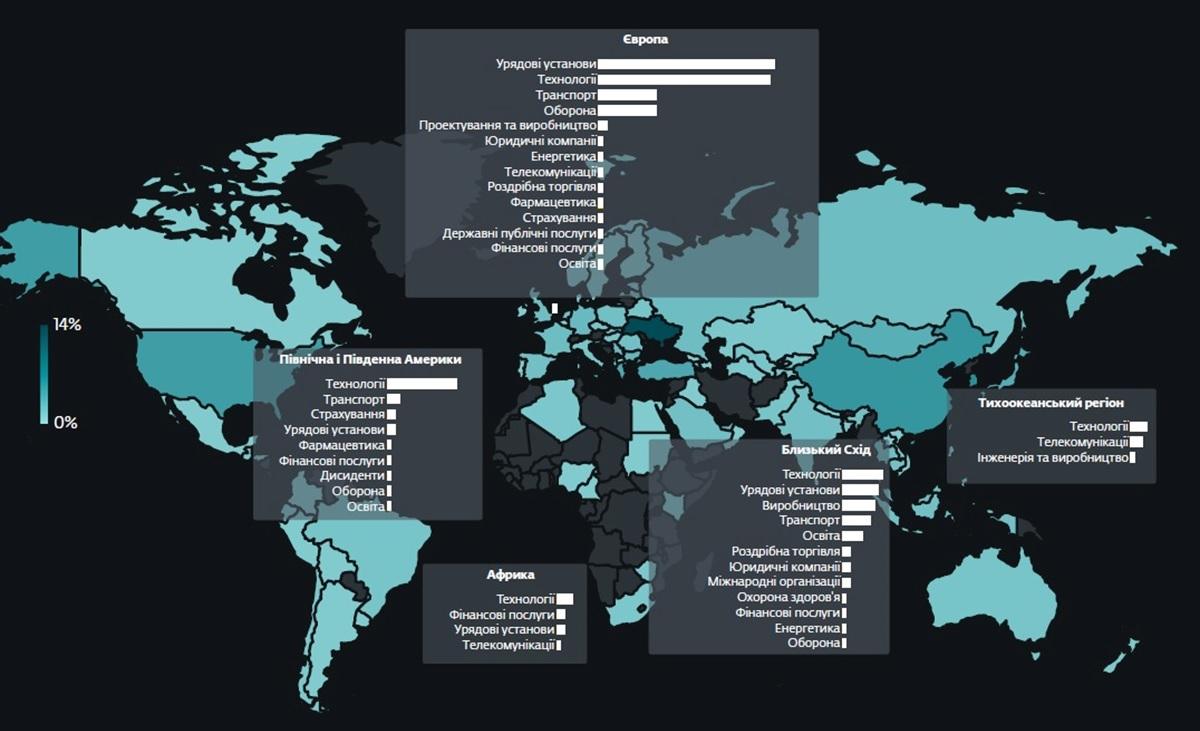

Компания ESET – лидер в области информационной безопасности – подготовила обзор активности APT-групп киберпреступников с октября 2024 по март 2025 года. За этот период группы, связанные с россией, в частности Sednit и Gamaredon, продолжали нацеливаться на Украину и страны ЕС. Украина подверглась наибольшей интенсивности кибератак, направленных на критически важную инфраструктуру и государственные учреждения. Группа Sandworm, связанная с россией, усилила разрушительные атаки на украинские энергетические компании, развернув новую вредоносную программу ZEROLOT для уничтожения данных.

Стоит отметить, что APT-группа – это группировка высококвалифицированных хакеров, деятельность которых часто спонсируется определенным государством. Их целью является получение конфиденциальных данных правительственных учреждений, высокопоставленных лиц или стратегических компаний и при этом избежание обнаружения. Такие группы киберпреступников имеют большой опыт и используют сложные вредоносные инструменты и ранее неизвестные уязвимости.

При этом наиболее активной группой, нацеленной на Украину, оставалась Gamaredon. Злоумышленники усовершенствовали обфускацию кода вредоносных программ и использовали PteroBox, программу для кражи файлов с применением Dropbox.

"Известная группа Sandworm была сосредоточена в большей степени на компрометации украинской энергетической инфраструктуры. В недавних случаях киберпреступники в Украине использовали программу ZEROLOT для уничтожения данных. Для этого злоумышленники несанкционированно применяли групповую политику Active Directory в организациях", – рассказывает Жан-Ян Бутен, директор ESET по исследованию угроз.

Другая российская группа Sednit усовершенствовала использование уязвимостей в веб-почтовых сервисах, таких как RoundPress, Horde, Mdaemon и Zimbra. Также исследователи ESET обнаружили, что группа успешно использовала "0-дневные" уязвимости в почтовом сервере MDaemon (CVE-2024-11182) для атак украинских компаний. Тогда как в нескольких атаках Sednit на компании в сфере обороны, расположенные в Болгарии и Украине, распространялись фишинговые письма электронной почты в качестве приманки.

Еще одна группа RomCom, связанная с Россией, продемонстрировала расширенные возможности использования "0-дневных" уязвимостей в Mozilla Firefox (CVE 2024 9680) и Microsoft Windows (CVE 2024 49039). Активная по крайней мере с 2022 года, эта группа нацеливается на украинские государственные учреждения и оборонный сектор, а также членов НАТО и европейские правительственные организации.

В Азии связанные с Китаем APT-группы продолжали атаковать правительственные и академические учреждения. В то же время связанные с Северной Кореей группы существенно активизировали свою деятельность, направленную на Южную Корею, а именно на отдельных лиц, частные компании, посольства и дипломатический персонал.

При этом китайская группа Mustang Panda оставалась самой активной группой, которая нацеливалась на правительственные учреждения и компании по морским перевозкам с помощью загрузчика Korplug и вредоносных USB-накопителей. Другая группа, связанная с Китаем, DigitalRecyclers продолжила атаковать правительственные учреждения ЕС, развертывая бэкдоры RClient, HydroRShell и GiftBox. Тогда как группа PerplexedGoblin использовала новый шпионский бэкдор NanoSlate, нацеливаясь на правительственное учреждение в Центральной Европе.

В других странах Азии группы, связанные с Северной Кореей, были особенно активными в финансово мотивированных кампаниях. Одна из таких DeceptiveDevelopment значительно расширила свои цели, используя поддельные списки вакансий, преимущественно связанные с криптовалютами, блокчейнами и финансами. Группа использовала инновационные методы социальной инженерии для распространения мультиплатформенного вредоносного программного обеспечения WeaselStore. Кража криптовалюты Bybit, которая приписывается APT-группе TraderTraitor, была связана с компрометацией цепочки поставок Safe{Wallet}, что привело к потере примерно 1,5 миллиарда долларов США.

APT-группы, связанные с Ираном, продолжили концентрировать свое внимание на регионе Ближнего Востока, ориентируясь преимущественно на правительственные организации, а также на предприятия производственного и инженерного сектора в Израиле. Кроме того, исследователи ESET наблюдали значительный глобальный рост кибератак на технологические компании, что в значительной степени связано с увеличением активности группы DeceptiveDevelopment, связанной с Северной Кореей.

"Выделенные активности являются отражением общей картины угроз, которые были исследованы в течение этого периода. Они демонстрируют ключевые тренды и события, а также небольшую часть информации по кибербезопасности, предоставляемой пользователям ESET Threat Intelligence", - добавил Жан-Ян Бутен, директор ESET по исследованию угроз.

Для противодействия атакам APT-групп компаниям важно обеспечить максимальную защиту благодаря комплексному подходу к безопасности, в частности позаботиться о мощной защите устройств с помощью расширенного обнаружения и реагирования на угрозы, расширенного анализа в облаке и шифрования данных, а также понимать возможные векторы атак и особенности деятельности определенных групп, которые доступны именно в отчетах об APT-угрозах.

Исследователи ESET готовят подробную техническую информацию, постоянно обновляя данные о деятельности определенных APT-групп в форме расширенных отчетов, чтобы помочь соответствующим организациям защищать пользователей, критическую инфраструктуру и другие важные активы от целенаправленных кибератак. Дополнительные данные о расширенных отчетах APT, предоставляемых в рамках сервиса ESET Threat Intelligence, доступны по ссылке.

Подробнее о деятельности APT-групп читайте в полном отчете ESET.