Национальный координационный центр кибербезопасности (НКЦК) при Совете национальной безопасности и обороны Украины предупреждает об активной эксплуатации уязвимостей в программном обеспечении для обмена сообщениями и совместной работы Microsoft Exchange.

"В случае успешной эксплуатации уязвимостей атакующие имеют возможность выполнить произвольный код в уязвимых системах и получить полный доступ к скомпрометированному серверу, включая доступ к файлам, электронной почте, учетным записям и тому подобное. Кроме того, успешная эксплуатация уязвимостей позволяет получить несанкционированный доступ к ресурсам внутренней сети организации", - сообщают в пресс-службе СНБО.

Отмечается, что уязвимыми являются локальные версии Microsoft Exchange Server 2010, 2013, 2016 и 2019. Информация относительно уязвимостей в облачных версиях Microsoft 365, Exchange Online, Azure Cloud отсутствует.

"В настоящее время активно эксплуатируются уязвимости CVE-2021-26855, CVE-2021-26857, CVE-2021-26858, CVE-2021-27065 (общее название – ProxyLogon), для уязвимостей CVE-2021-26412, CVE-2021-26854, CVE-2021-27078 отсутствуют публично доступные эксплойты", - говорится в сообщении.

Читайте такжеВ США назвали активной угрозой безопасности хакерскую атаку на Microsoft: подозревают КитайПо данным НКЦК, наибольшую активность в эксплуатации уязвимых систем проявила китайская кибершпионская группировка Hafnium. Однако также уже подтверждено активность других хакерских групп, в частности, Tick (Bronze Butler), LuckyMouse (APT27), Calypso, Websiic, Winnti Group (BARIUM, APT41), Tonto Team (CactusPete), ShadowPad, Mikroceen и DLTMiner.

"Уязвимость эксплуатируется не только группами, за которыми стоят спецслужбы, но и киберпреступниками. Подтверждены факты заражения уязвимых систем программами-вымогателями, в частности, новых семейств DearCry, DoejoCrypt. Сумма выкупа, которую требовали преступники в одном из подтвержденных случаев, составила более 16 тыс. долларов", - рассказали в центре кибербезопасности.

Скомпрометированные серверы также используются для рассылок вредоносного программного обеспечения для дальнейшего инфицирования максимального количества организаций. В Украине зафиксировано несколько таких инцидентов.

В то же время компания Microsoft выпустила пакеты обновлений для уязвимых версий и программные инструменты, предназначенные для самостоятельной проверки наличия уязвимости. Однако, как отмечает НКЦК, процедура обновления не всегда автоматически позволяет обеспечить защиту от уязвимостей для всех минорных версий Microsoft Exchange Server. Так, по сообщению парламента Норвегии, их информационные системы были сломаны, а данные похищены, хотя обновления были установлены.

"Поэтому НКЦК рекомендует рассматривать системы уязвимых версий Microsoft Exchange Server и сети, в которых они используются, как скомпрометированные, и задействовать процедуры реагирования на инцидент. В случае если во время реагирования факт компрометации не подтверждается, рекомендуется усилить меры мониторинга событий безопасности и следить за развитием ситуации, так как поступают новые данные о тактике, технике и процедуры действий атакующих, обновляются индикаторы компрометации", - сообщает Центр кибербезопасности.

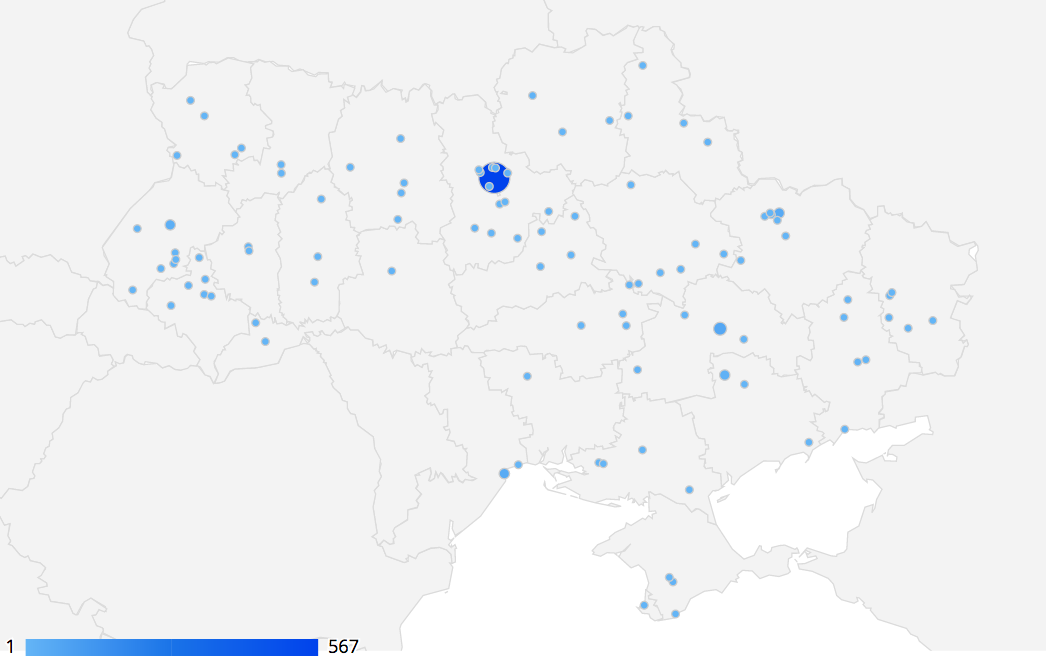

По состоянию на 12 марта 2021 года, по данным НКЦК, в Украине выявлено более 1 000 уязвимых серверов Microsoft Exchange Server, из них 98,7% используются в частном секторе.

"НКЦК призывает сразу сообщать о фактах компрометации или попытки эксплуатации уязвимостей по адресу report@ncscc.gov.ua для скоординированного реагирования. Специалисты НКЦК готовы оказать техническую и консультативную помощь при реагировании, в частности, организациям частного сектора", - отметили в Центре.

Вас также могут заинтересовать новости:

- В СНБО зафиксировали массовую кибератаку из РФ на систему документооборота госорганов

- Зеленский: к скоростному интернету должны иметь доступ около 95% украинцев

- Тысячи почтовых серверов оказались под угрозой из-за уязвимостей в Microsoft Exchange

- Британия увеличит свой потенциал для проведения кибератак - Джонсон