Компания ESET — лидер в области информационной безопасности — обнаружила более 10 разных APT-групп, которые используют новые уязвимости Microsoft Exchange для компрометации почтовых серверов. В частности, исследователи ESET зафиксировали более 5 000 зараженных почтовых серверов. Серверы принадлежат предприятиям и правительственным учреждениям по всему миру, в том числе и довольно известным.

Читайте такжеЭксперты рассказали, как хакеры наживаются на теме вакцинации от COVID-19В начале марта Microsoft выпустила обновления для Exchange Server 2013, 2016 и 2019, которые исправляют ряд уязвимостей предварительной аутентификации удаленного выполнения кода (RCE). Уязвимости позволяют злоумышленнику получить контроль над любым доступным сервером Exchange без необходимости в учетных данных. Это делает серверы Exchange, подключенные к Интернету, особенно уязвимыми.

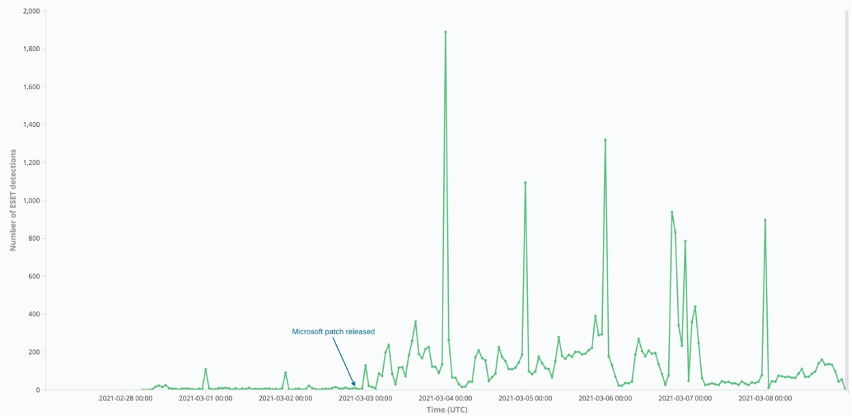

«На следующий день после выпуска исправлений мы обнаружили, что многие злоумышленники массово сканируют и компрометируют серверы Exchange. Интересно, что все они являются APT-группами, направленными на шпионаж, за исключением одной группы, которая, вероятно, связана с известной кампанией майнинга. Хотя в дальнейшем все больше киберпреступников, включая операторов программ-вымогателей, получат доступ к эксплойтам», — комментирует Матье Фау, исследователь компании ESET.

Специалисты ESET заметили, что некоторые APT-группы использовали уязвимости еще до выхода исправлений. «Это исключает возможность, что эти группы киберпреступников создали эксплойт путем обратной инженерии обновлений Microsoft», — добавляет Матье Фау.

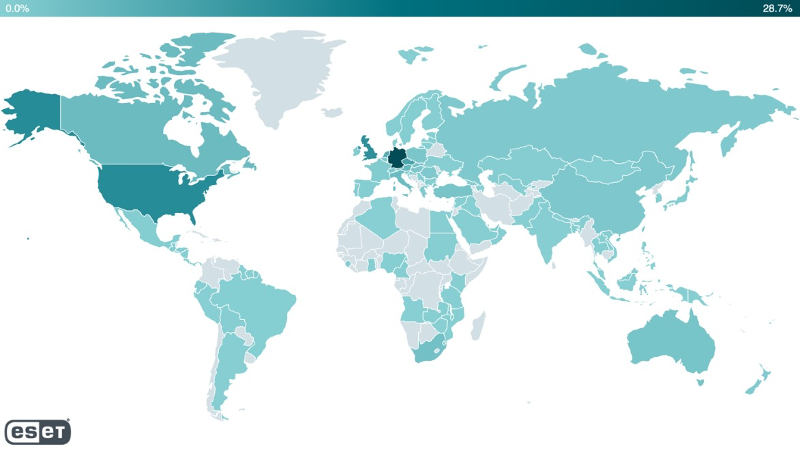

Телеметрия ESET обнаружила наличие веб-шеллов (вредоносные программы или скрипты, которые позволяют дистанционно управлять сервером через веб-браузер) на 5 000 уникальных серверах в больше чем 115 странах.

ESET обнаружила более 10 различных групп киберпреступников, которые, вероятно, использовали новые уязвимости Microsoft Exchange RCE для установки вредоносных программ, таких как веб-шеллы и бэкдоры, на почтовые серверы жертв. В некоторых случаях несколько групп злоумышленников нацелены на одну и ту же организацию.

Выявленные группы хакеров и их поведение:

• Tick скомпрометировала веб-сервер ИТ-компании из Восточной Азии. Как и в случае с LuckyMouse и Calypso, злоумышленники, вероятно, имели доступ к эксплойтам еще до выпуска исправлений.

• LuckyMouse скомпрометировала почтовый сервер правительственного учреждения на Ближнем Востоке. Эта APT-группа, вероятно, имела эксплойт как минимум за день до выпуска исправлений.

• Calypso скомпрометировала почтовые серверы правительственных организаций на Ближнем Востоке и в Южной Америке. Злоумышленники, вероятно, имели доступ к «0-дневным» эксплойтам. Впоследствии операторы Calypso нацелились на дополнительные серверы государственных организаций и частных компаний в Африке, Азии и Европе.

• Websiic нацеливалась на 7 почтовых серверов, которые принадлежат частным компаниям в Азии и правительственному учреждению в Восточной Европе. Специалисты ESET назвали эту новую группу Websiic.

• Группа Winnti скомпрометировала почтовые серверы нефтяной компании и предприятия по производству строительного оборудования в Азии. Группа киберпреступников, вероятно, имела доступ к эксплойтам до выхода исправлений.

• Tonto Team скомпрометировала почтовые серверы закупочной компании и консалтингового предприятия, которое специализируется на разработке программного обеспечения и кибербезопасности, в Восточной Европе.

• ShadowPad скомпрометировала почтовые серверы разработчика программного обеспечения в Азии и компании по недвижимости на Ближнем Востоке. Специалисты ESET обнаружили вариант бэкдора ShadowPad, загруженный неизвестной группой.

• Cobalt Strike «Opera» заразил около 650 серверов в США, Германии, Великобритании и других европейских странах через несколько часов после выхода исправлений.

• Бэкдор IIS устанавливался через веб-шеллы, которые используются в этих компрометациях, на 4 почтовых сервера в Азии и Южной Америке. Один из бэкдоров известный как Owlproxy.

• Mikroceen скомпрометировала сервер коммунальной компании в Центральной Азии.

• DLTMiner — ESET обнаружила развертывания загрузчиков PowerShell на нескольких почтовых серверах, которые были атакованы с использованием уязвимостей Exchange. Инфраструктура сети, которая использовалась в этой атаке, связана с известной кампанией майнинга.

«Сейчас необходимо как можно скорее применить исправления для всех серверов Exchange, даже для тех, которые не имеют прямого доступа к Интернету. В случае компрометации администраторы должны удалить веб-шеллы, изменить учетные данные и исследовать любые дополнительные вредоносные действия. Этот инцидент является хорошим напоминанием о том, что сложные программы, такие как Microsoft Exchange или SharePoint, не должны быть в открытом доступе в Интернете», — советует Матье Фау.

Дополнительная информация об атаках, во время которых используются новые уязвимости Exchange, доступна по ссылке.

Справка. ESET — эксперт в сфере защиты от киберпреступности и компьютерных угроз, международный разработчик антивирусного программного обеспечения, ведущий поставщик в области создания технологий обнаружения угроз. Основана в 1992 году, компания ESET сегодня имеет расширенную партнерскую сеть и представительства в более чем 180 странах мира. Главный офис компании находится в Братиславе, Словакия.

Более 15 лет продукты ESET официально представлены на территории Украины. Начиная с 2005 года, пользователи могут бесплатно обратиться за помощью в службу технической поддержки ESET в Украине, а также пройти курсы обучения продуктам компании ESET. Пользователями ESET являются крупнейшие украинские и международные компании и организации.