Совет национальной безопасности и обороны Украины ввел санкции в отношении российского учреждения, создавшего фейковый сайт президента Украины.

Как передает корреспондент УНИАН, об этом секретарь СНБО Алексей Данилов заявил на брифинге после сегодняшнего заседания Совбеза.

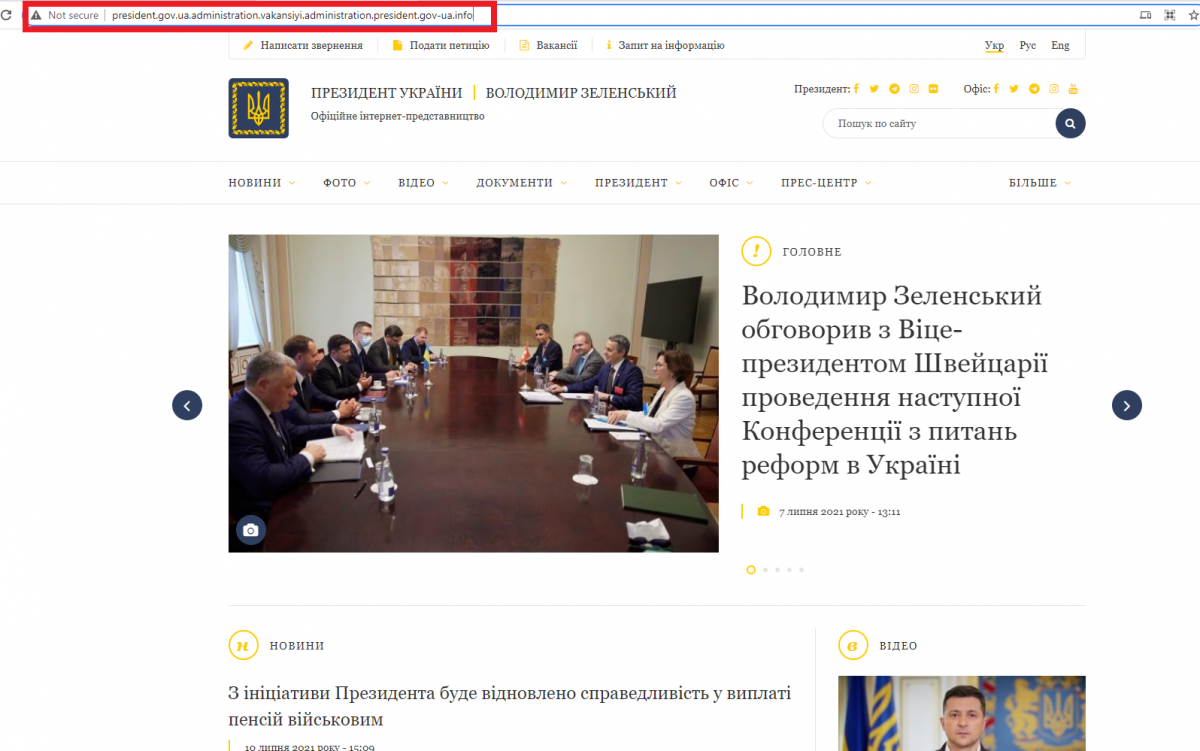

Государственная служба специальной связи и защиты информации заблокировала мошеннический президентский ресурс на этой неделе. С помощью сайта распространялось вредоносное программное обеспечение, предназначенное для поиска и эксфильтрации документов.

"Сегодня было принято решение относительно учреждения из Российской Федерации, которое создало дубляж сайта президента Украины. Мы на это учреждение сегодня наложили санкции на заседании СНБО", - сообщил Данилов.

Для чего был нужен фейковый сайт Зеленского

Как сообщали в Госспецсвязи, ссылки на фейковый сайт президента Украины распространялись через фишинговые письма. По информации правительственной команды реагирования на компьютерные чрезвычайные происшествия Украины CERT-UA, с фейкового веб-сайта распространялось вредоносное программное обеспечение OUTSTEEL.

Сайт имитировал официальное интернет-представительство главы государства, однако если пользователь открывал раздел "Полный список высокооплачиваемых вакансий", на его устройство загружался файл "756285df0c8b81cf14ad3463a57d33ed.xll" - вредоносная программа LOADJUMP.

Программа предназначена для загрузки и запуска файлов. В этом случае она обеспечивала соединение с URL-адресом http[:]//1833[.]site/0707a[.] exe, а также загружала и выполняла файл "0707a[.]exe".

Читайте такжеСНБО предлагает в электронной декларации указывать наличие гражданства другой страныФайл является .NET программой, которая обеспечивает декодирование и запуск вредоносной программы OUTSTEEL, что, в свою очередь, осуществляет поиск файлов по определенному перечню расширений (.txt, .7z, .tar, .zip, .rar, .ppa, .pps, .pot, .accdb, .mdb, .dot, .rtf, .csv, .xl, .ppt, .pdf, .doc) и обеспечивает передачу этих данных на сервер управления с использованием протокола HTTP.

Кроме того, в разделе "Вакансии" на фейковом сайте, пытаясь ознакомиться с примерами документов для подачи их на конкурс, пользователь загружает себе документ с произвольным названием формата .doc, содержащий макрос. Код макроса инициирует соединение с URL-адресом http[:]//giraffe-tour[.]ru/123/index[.]exe и обеспечивает загрузку и запуск файла %USERPROFILE%\Documents\differencecell.exe. На момент анализа сервер уже был недоступен.

"Использование подобных тактик, техник и процедур, объектов атаки, а также использованные образцы вредоносных программ отслеживаются по меньшей мере с апреля 2021 года. По состоянию на 15:15 13.07.2021 доступ к веб-сайту заблокирован", - рассказали в CERT-UA.

Вас также могут заинтересовать новости: